Dalam penggunaan internet saat ini mungkin kita di berikan batasan dalam browsing atau mengakses suatu website menggunakan layanan internet. Demi keamanan saat kita browsing ada baiknya kita menggunakan cara ini. pada kali ini saya menggunakan Ubuntu 10.04

Install aplikasi lewat terminal linux anda:

Sekarang semuanya sudah terinstall, sekarang kita perlu mengkonfigurasi Privoxy dan Proxychains sehingga kedua aplikasi itu tersambung dengan torproxy.

Konfigurasi Proxychains:

Kembali ke terminal anda :

Kemudian aktifkan "privoxy" dan "tor"....

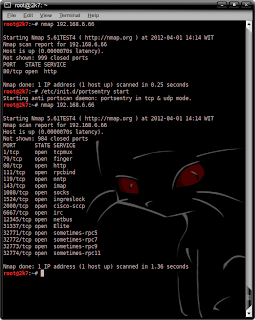

Hasilnya... Klik untuk memperbesar gambar!

Semoga berguna..

Install aplikasi lewat terminal linux anda:

$ sudo apt-get install proxychains libboost-all-devKemudian Install TOR Vidalia

$ sudo add-apt-repository ppa:ubun-tor/ppaNanti pas proses instalasi checklist "postgres" dengan menekan space kemudian enter untuk menyelsaikan instalasi.

$ sudo apt-get update

$ sudo apt-get install tor tor-geoipdb privoxy vidalia

Sekarang semuanya sudah terinstall, sekarang kita perlu mengkonfigurasi Privoxy dan Proxychains sehingga kedua aplikasi itu tersambung dengan torproxy.

Konfigurasi Proxychains:

Kembali ke terminal anda :

$ sudo gedit /etc/proxychains.confSetelah terbuka dengan text editor, pastikan source paling bawah seperti ini

[ProxyList]Konfigurasi Privoxy :

# add proxy here ...

# meanwile

# defaults set to "tor"

socks4 127.0.0.1 9050

$ sudo gedit /etc/privoxy/configCari baris yang menampilkan "forward-socks5" dan edit sehingga menjadi seperti ini:

# To chain Privoxy and Tor, both running on the same system,

# you would use something like:

#

forward-socks5 / 127.0.0.1:9050 .

#

#

Kemudian aktifkan "privoxy" dan "tor"....

$ sudo /etc/init.d/privoxy startuntuk mengecek IP anda sudah berubah atau belum menggunakan terminal

$ sudo /etc/init.d/tor start

# proxychains lynx checkip.org

Hasilnya... Klik untuk memperbesar gambar!

Semoga berguna..

Sabtu, 24 November 2012